Trend Micro公司研究发现一种新的Java恶意软件,其不仅能够感染移动设备,同时还会对家用路由器发起攻击并篡改相关DNS(即域名系统)设置。

这一名为JS_JITON的新型恶意软件最初曝光于2015年12月底的攻击活动,且直到目前仍在不断感染更多设备——其活动峰值出现在2016年2月,当时单日设备感染数量超过1500台。

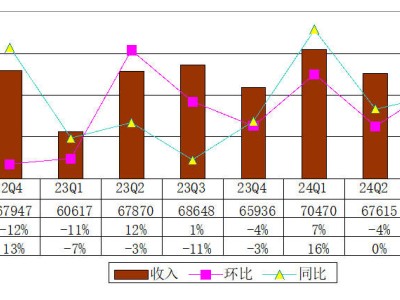

检测JS_JITON(2016年1月5日-2016年4月4日)的数量

JS_JITON源自受感染的俄罗斯与亚洲网站

这一恶意软件的感染链非常简单。根据根据Trend Micro公司研究人员的说明,攻击者们会将恶意代码放置在遭到入侵的网站当中,并静待用户通过自己的移动设备对其加以访问。

一旦访问开始,该恶意软件就会被下载至用户的移动设备中并得以执行,随即尝试利用JS_JITON恶意源代码中以硬编码形式存在的管理员与密码组合接入本地家庭网络的路由器IP。

其内置登录凭证超过1400套,而且一旦恶意软件在设备上通过验证,则会立即变更路由器的DNS设置。

JS_JITON目前仍在不断发展,每周都会迎来更新。

目前还不清楚该恶意软件为何选择这种实现方式,但考虑到其中同样包含有能够在台式计算机上执行的恶意代码,Trend Micro公司的研究人员认为其可能尚属于“半成品”,即开发者还在探索新的攻击能力。

这一结论也得到了事实验证:目前攻击者正在定期更新JS_JITON源代码,并通过一系列细节变更与调整提升其攻击能力。另外,JS_JITON源代码当中还包含一套键盘记录组件。

研究人员们指出,JS_JITON能够攻击D-Link与TP-Link路由器,而且目前还包含专门针对CVE-2014-2321漏洞的利用机制——这一早期漏洞存在于中兴调制解调器产品当中。

JS_JITON的大部分恶意代码被托管于来自俄罗斯与中国的受感染站点当中,但这并没有影响到其受害者在世界范围内的广泛出现。大部分受感染设备来自中国台湾(27%)、日本(20%)、中国(13%)、美国(8%)以及法国(5%)。

E安全/文 转载请注明E安全

E安全微信公众号: EAQapp

E安全客服&投稿邮箱:eapp@easyaq.com