前不久,CheckPoint公司向大众披露了一款名为“RottenSys”(堕落的系统)的恶意软件,该软件会在入侵用户手机之后,伪装成“系统Wi-Fi服务”等应用,并通过不定期给用户推送广告或指定的APP来获取利益,这一非法行为轻则导致手机出现卡顿现象,重则甚至侵害到用户信息安全。

随后,移动安全联盟(MSA)成员单位360、安天对此事件进行了追踪及详细技术分析。安全团队表示,确认“RottenSys”主要是通过“刷机”或APP(再root)的方式,在手机到达用户手中前,在目标上安装部分RottenSys应用程序,从而达到感染传播的效果。

对此,安全团队对“RottenSys”进行技术分析,并出具了《RottenSys事件分析报告》。报告中,该软件的主要伪装有多种类型,其中以“系统Wi-Fi服务”程序为主。而为了提高自身隐蔽性,静默安装权限获取、推迟操作设置、恶意模块云端下载等都是该程序精通的隐藏方式。而其主要传播途径则是经由一家名为“Tian Pai”的电话分销平台进行。据统计,从2018年1月1日至3月15日,安卓手机的感染总量已超18万。

“RottenSys”恶意软件 多种伪装下的暴利工具

据报告显示,RottenSys恶意软件的伪装应用不只有“系统Wi-Fi服务”这一种,还包括“每日黄历”、“畅米桌面”等其他程序。实际上,这些伪装应用并非手机系统自带,而是用户在未知第三方应用商店下载APP时意外感染。

图1:“RottenSys”相关的应用程

此外,还有可能是在手机出厂前后、用户购买前的某一环节,RottenSys“不请自来”。安全专家称,“Tian Pai”便是RottenSys乘虚而入的主要平台。也正因此,厂商被感染量的高低主要取决于该厂商在“Tian Pai”平台的出货量,出货量较高的厂商便成为了“RottenSys”感染的一个重要占比。

而RottenSys感染目标设备的主要途径分为软硬件两种方式。软件层面,不法分子间接通过APP安装或ROOT目标设备,让RottenSys潜伏于用户手机;硬件层面,不法分子则会直接接触目标设备,利用刷机的方法直接将目标系统变更,手机系统便会在用户不知情下藏有RottenSys。

钻研花式“隐匿术”只为暗度陈仓

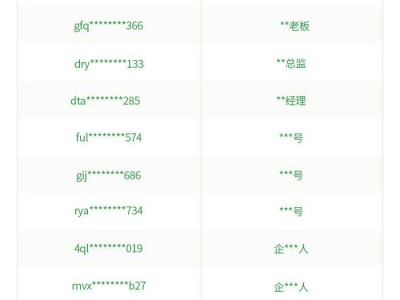

据了解,RottenSys团伙活动始于2016年9月,在2017年经历爆发式增长后进入稳定增长期。相关数据显示,3月3日至12日仅10天时间,RottenSys恶意软件便产生了1325万次广告,其中超54万次转化为广告点击,并为该团伙盈利11.5万美元。从如此高的“转化率”和“营业额”足以看出,RottenSys恶意软件隐蔽性和盈利性极高。

图2:相关控制域名的活跃度

RottenSys恶意软件之所以具备较高隐蔽性,主要在于其自身有多种“隐匿术”加持。以所谓的系统Wi-Fi服务为例,它实质上为一个“下载器”并与其控制服务器通讯,在接受到不法分子的下载指令后,便会自行实施广告推广服务。

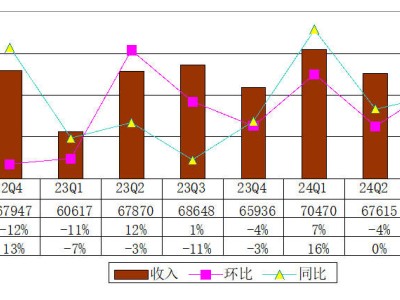

首先,“系统Wi-Fi服务”会伪装成系统服务进程,打着“向用户提供任何Wi-Fi相关服务”的旗号招摇过市。由于很多用户对这一伪装并不了解,大多数会误认为该程序不存在威胁,就不会进行删除或卸载的操作。另外,“系统Wi-Fi服务”还拥有巨大的敏感权限列表,如静默安装下载等,这也便更利于其暗中行事。一旦该程序入侵用户手机,就会有一大波广告来袭。

图3:“系统Wi-Fi服务”暗藏于用户系统中

为避免用户短时间内察觉出异常,“系统Wi-Fi服务”还有推迟操作的“应对策略”,用户中招后较长时间内它才会尝试接收、推送弹窗广告。而为了将恶意推广变得更加灵活,“系统Wi-Fi服务”的恶意模块则通过云端下载,并且使用开源的轻量级插件框架Small,在保证恶意模块隐秘加载的同时,促使模块之间代码不相互依赖。当然了,用户想要借助简单的关机和重启操作,也是清除不掉该恶意软件的,究其原因主要在于“系统Wi-Fi服务”使用了开源框架、广播等手段来确保自身长期存活。

在此,安全专家再次提醒广大用户,购买手机或是下载安装APP,最好通过官方、正规渠道,第三方销售平台或应用商店都存有一定的安全隐患。此外,在使用手机的过程中,还可借助安全管理软件,对应用程序及安装包进行安全扫描,以防恶意软件暗藏其中,一经发现,可尽早查杀,避免其给用户带来更为惨重的后果。