断章

你在桥上看风景,

看风景人在楼上看你。

明月装饰了你的窗子,

你装饰了别人的梦。

殊不知在 GPON Home Gateway 远程命令执行漏洞中亦是如此。

上周,GPON Home Gateway 远程命令执行漏洞被曝出,知道创宇 404 实验室也对漏洞进行了应急,并通过 ZoomEye 网络究竟搜索引擎检索出全球共有超过200余万台路由器可能受到该漏洞影响。

由于漏洞影响范围广,涉及硬件厂商众多,加之运营商多存在贴牌等因素,对于漏洞的修复将变的更加困难。也因于此,知道创宇也发出了 DDoS 攻击风险预警,因为很难想象各大僵尸网络家族会放弃这样一次难得的抢夺资源“蛋糕”的机会。

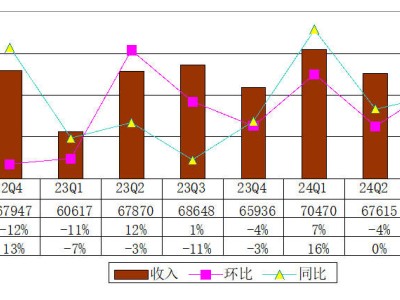

(墨⻄哥的设备占据了全球设备的⼀半以上)

在过去的一周时间内,知道创宇 404 实验室对该事件进行了系统的跟踪工作,这项工作主要是结合 ZoomEye 网络空间搜索引擎所开展的,404 实验室对 GPON Home Gateway 远程命令执行漏洞进行了深入研究,对漏洞的利用情况进行了相应的监控。

从监控结果来看,尽管前后仅有短短的四天时间,但这片路由器的战场用安全研究人员的话说:竞争、撤退、消亡时时刻刻都在上演,在每一个路由器的背后,每天都有着多个不同的恶意控制者,故事精彩得难以想象。

在这次事件当中,知道创宇 404 实验室安全研究人员利用 ZoomEye 网络空间搜索引擎共在三天时间进行了三次集中探测,追踪到了共有12种黑入手段正在肆虐着目标终端,除了黑产用于扩充 DDoS 资源之外,如 Mirai 变种的利用出现,挖矿程序也夹杂其中。

(被攻击数量在不断增加)

从探测结果来看,全球受影响的路由器被攻击的数量仍然在不断的增加,并且对于这种“资源”抢夺,各黑产团队也在不断的加大竞争,不仅在提高二次黑入门槛,更是提供“查杀”其它僵尸网络进程功能。

知道创宇 404 实验室安全研究人员表示,近年来,僵尸网络逐渐盯上攻击简单但危害巨大的物联网漏洞。从去年的 GoAhead 到今年的 GPON 事件,无不在提醒我们物联网安全的重要性。

关于本文提及的 404 实验室详细跟踪情况目前成文《GPON Home Gateway远程命令执行漏洞被利用情况》发布于知道创宇 Seebug 漏洞社区技术 Paper 上,相关技术人员可前往阅读。

另外,如近期有网站遭遇 DDoS 攻击,可随时接入知道创宇云安全平台,云防御专属明星级抗D产品“抗D保”专为抵御大流量 DDoS、CC 攻击而生,流量清洗能力超过2T,配合自主研发的高效清洗引擎,足以帮您对抗目前任何量级的恶意 DDoS 攻击行为。