看得见的波浪可以预防,可看不见的暗流如何避险呢?

如果说漏洞扫描是拿着望远镜在发现海平面上即将拍打而来的波浪,那么更近一步通过模拟攻击进行漏洞的挖掘与评价便是让我们看见海平面下存在的暗流。由此诞生的通过攻击者视角对自身系统进行渗透测试(以下仅指黑盒)发现存在的漏洞是业内公认知晓自身网络漏洞的最佳方法之一。

基于渗透测试不仅可以发现如业务逻辑这类机器不易识别的漏洞,还可以针对性的模拟黑客的攻击策略发现潜在的弱点,而通常导致企业系统安全崩塌的也正是这些看不见的“暗流”。

自动化渗透测试需求的诞生

渗透测试的核心是利用各种测试工具和自身对于业务系统的理解与判断,分析业务系统中可能存在的安全漏洞和业务逻辑缺陷,并尝试利用来评估其安全性。由于主体是人以提供安全服务的方式进行,不可避免会产生一些问题:

依赖知识经验——渗透测试工程师对于工具的应用熟练度、攻击手段和经验积累、漏洞的利用方式等都是渗透是否成功的关键。因而,渗透测试工程师水平的参差不齐导致单次的渗透并不能总是达到预期的效果。

覆盖度比较低——安全厂商通常以服务的方式提供渗透测试,由于高昂的费用和时间成本,通常渗透测试仅针对关键主站进行,无法覆盖所有的暴露面,给安全留下了较大的隐患。

人的缺陷——安全最脆弱的地方在于人,人无法持续工作,且效率与状态息息相关,并且无法对他们所有的行为进行实时监控。而测试人员也会希望利用已经抓到的漏洞进一步深挖来实现工作成果,这也导致了测试人员本身在测试出相关漏洞且具备一定的权限时,会出现自身能力和约束力失衡的局面。

为了解决此类问题,同时又要保持渗透测试的优点,自然而然也就诞生了能否通过机器进行自动化渗透测试的需求。

在国际上,自动化渗透测试需求通常会被演化为两类产品,一类是针对渗透测试中的专项环节的漏洞扫描与评估工具,如Nessus、Burp Suite、SQLmap;另一类是具备综合能力的渗透测试框架工具,如Kali Linux、Metasploit。两者的共性是将渗透测试工作中可重复、可标准化的部分工作进行自动化,而流程化的内容通过工具降低工作的复杂度。一方面是弥补渗透测试对于人工渗透的依赖,另一方面也是希望渗透测试尽可能的自动化,但不会因为工具的瓶颈抑制了人的渗透思路,保障渗透测试具有足够的天花板。

所以自动化渗透的需求虽然存在,但由于渗透测试自身的复杂性,很难将其转化成完全自动化的产品。即便如此,渗透测试自动化的需求就是天方夜谈了吗?其实不然。

模拟攻击检测技术(BAS)初探

自动化渗透需求之所以会变成工具化、专项化,原因就在于渗透测试是面向未知对象探索的过程。而自动化本身是对已知的处置流程进行标准化,两者本身存在一定的冲突。但求同存异,两者也可以发生化学反应。如果将渗透测试中已知到已知的部分进行提取和判定并进行自动化,这便是模拟攻击测试技术(BAS)。如果说自动化渗透测试是纯粹站在攻击视角,以挖掘系统中漏洞为目的,那模拟攻击测试技术(BAS)则是同时站在攻防的视角下,以评价攻击和漏洞挖掘的过程是否会被安全防御系统阻断为目的。模拟攻击测试技术(BAS)以紫队的视角进行面向过程+结果的综合性安全评价。紫色团队不是永久的;它具有监督和优化红蓝团队演练的临时功能。它通常由组织内的安全分析师或高级安全人员组成。 如果红队和蓝队运作良好,紫队可能会变得多余。它更像是一个概念而不是一个功能,像是推动红队测试和瞄准蓝队防御和检测能力的推手。

紫队的目标和职责包括:

l 分析红蓝两队的工作并记录,同时也支持任意切换姿态评价攻击或防守的有效性。

l 进行红蓝工作的协同,分析记录过程和输出结果,以得到最大价值。

l 综合红蓝工作,通过尝试与学习改进确保更强大的防御

通过模拟攻击测试(BAS)将漏洞检测、漏洞利用、攻击请求、攻击目的判定等多种过程的自动化及结果串联,实现对手模拟计划以加强漏洞预防和检测。模拟攻击测试(BAS)不仅针对可能存在的漏洞进行检测和挖掘,同时对漏洞进行进一步的利用与影响扩散,实现攻击链的完整闭环,进而全面绘制企业IT系统弱点和安全防御弱点。

下一代的风险评估

模拟攻击测试技术(BAS)的出现也会一定程度上影响当前的风险评估市场。传统“资产+漏洞”的评估路线将向“资产+漏洞+防御+影响评价”进行演进。提到这就不得不说到MITRE公司,他所提出的ATT&CK框架和Shield框架,本身就是攻防一一对应的关系,也就是模拟攻击测试技术(BAS)的落地实践。而攻击框架+防御框架+安全能力成熟度模型,就是下一代风险评估的必然趋势。

图 ATT&CK

图 Shield

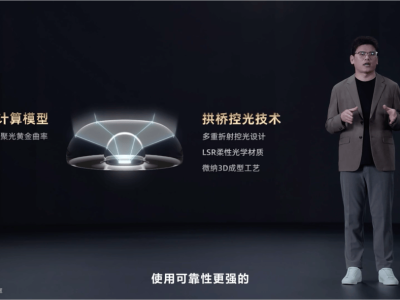

华云安将多年沉淀的安全风险知识图谱赋能“灵刃·智能化渗透攻防系统(Ai·Bot)”,利用人工智能技术,以评价漏洞的影响和模拟复现攻击者路径为目的,打造基于KillChain框架的智能化攻击面挖掘产品,帮助企业梳理内部的风险攻击面,找到网络架构的脆弱点。灵刃内置5大引擎,NLP处理引擎、知识图谱引擎、路径决策引擎、风险评估引擎、Exp/PoC执行引擎,基于平台大脑完成评价建模和过程决策,最终将攻击链路可视化,让管理者真实感知网络安全状况,提供有利的决策依据。

走完最后一公里路——传统和新一代的漏洞扫描分别完成了漏洞的识别和漏洞的验证。然而在业务部门与安全部门割裂的现实场景中,业务部门需要了解漏洞对系统的真实影响以便决策。灵刃针对漏洞在系统的业务影响进行评价,具象化漏洞影响价值,进一步走完了将安全漏洞提交给业务部门的最后一公里路

看清水面下的暗流——利用平台的决策和风险评估引擎作为大脑,灵刃可梳理漏洞可利用数据,还能明确资产间的应用关联关系,从而将漏洞风险打通,构造完整的利用链路,并将攻击路径可视化,帮助企业看到完整的攻击过程和内网失陷情况。

单线检测到树形决策——灵刃不仅可以检测更深层的漏洞,同时支持迭代攻击验证的方式,对可利用的漏洞价值进行梳理。基于AI决策引擎和知识图谱技术,将传统指纹匹配->PoC验证->Exp利用的线性决策升级为树状决策路径,满足更复杂的网络环境和漏洞利用情况

目标导向可控检测——作为攻击面检测与挖掘工具,行为的可控性最为关键。灵刃具备精细化的行为及目标进行配置,并对完整评价过程实时呈现,必要时可立刻终止任务或基于日志审计所有测试行为,达到“指哪打哪,挂图作战”的效果

图 灵鉴价值示意