近日,据福布斯报道,微软Windows 10和Windows 11操作系统中的BitLocker加密系统被发现存在重大安全漏洞。该漏洞可能导致包括密码在内的敏感数据在未加密状态下泄露,对用户的数据安全构成严重威胁。

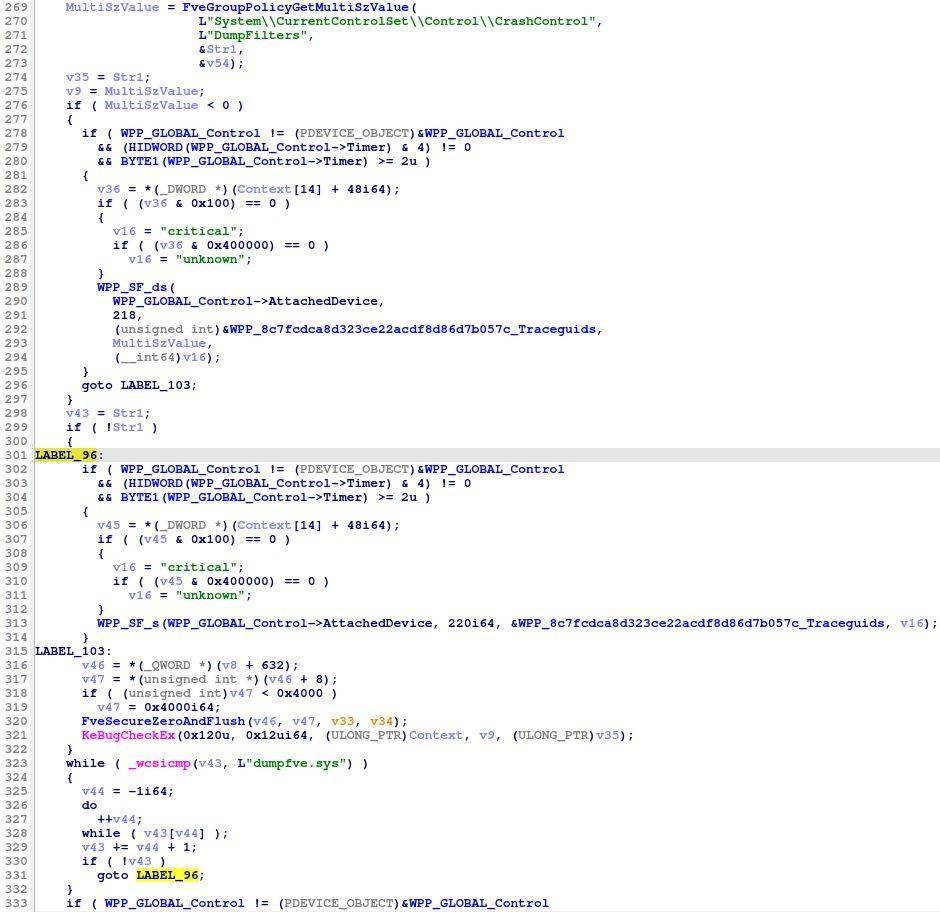

据悉,该漏洞的追踪编号为CVE-2025-21210,其根源在于BitLocker所依赖的AES-XTS加密机制。尽管AES-XTS相较于前代AES-CBC在密文被更改时会随机化明文,使得定向操作变得不可行,但它并非无懈可击。攻击者可以利用BitLocker在处理崩溃转储配置时的设计缺陷,通过破坏特定的注册表项(HKLMSystemControlSet001ControlCrashControl),禁用dumpfve.sys崩溃转储过滤器驱动程序。

一旦dumpfve.sys被禁用,Windows内核将被迫将未加密的休眠镜像直接写入磁盘。这些休眠镜像通常包含来自RAM的敏感数据,如密码、加密密钥和个人信息等,从而给攻击者提供了窃取数据的可乘之机。

据福布斯介绍,该攻击涉及两个关键阶段。首先,攻击者需要确定与关键注册表项或数据结构对应的精确磁盘偏移量,这通常通过观察加密磁盘在多个状态下的密文变化来实现。其次,一旦确定目标位置,攻击者就会破坏特定的密文块,从而在AES-XTS模式下随机化相应的明文块,而不影响其他块。

这一漏洞在能够物理访问设备的情况下尤为危险。例如,在企业环境中,攻击者可以利用此缺陷窃取配置了仅TPM BitLocker保护的笔记本电脑,从而获取其中的敏感数据。如果未实施适当的安全措施,送去维修或回收的设备也可能成为攻击目标,导致数据被滥用或泄露。

为了应对这一漏洞,微软已经发布了更新版本的fvevol.sys驱动程序进行修复。该补丁引入了一种验证机制,确保dumpfve.sys仍然列在DumpFilters注册表值中。如果dumpfve.sys丢失或损坏,Windows将在启动过程中立即崩溃,从而有效防止未加密的数据被写入磁盘。

微软已在1月的补丁星期二活动日发布了该补丁,并强烈建议所有Windows用户尽快安装最新的安全更新,以保护自己的数据安全。对于企业和个人用户而言,及时更新操作系统和应用程序的安全补丁是防范此类漏洞的有效手段。