近期,科技安全领域传来新警报,知名安全博客securityaffairs于3月26日发布报告,揭示了针对macOS操作系统的ReaderUpdate恶意软件出现了新的变异版本。此次变异显著的特点在于,其代码构成中新增了Crystal、Nim、Rust和Go四种编程语言,使得该恶意软件的复杂性和隐蔽性大幅提升。

ReaderUpdate恶意软件的历史可以追溯到2020年,最初版本主要利用Python编译,用于传播Genieo广告软件。然而,在沉寂了一段时间后,该恶意软件于2024年末以全新的姿态重新活跃,特别是引入了Crystal、Nim和Rust语言的新变种。加上此次发现的Go语言变种,ReaderUpdate现已确认存在五种不同语言编译的版本。

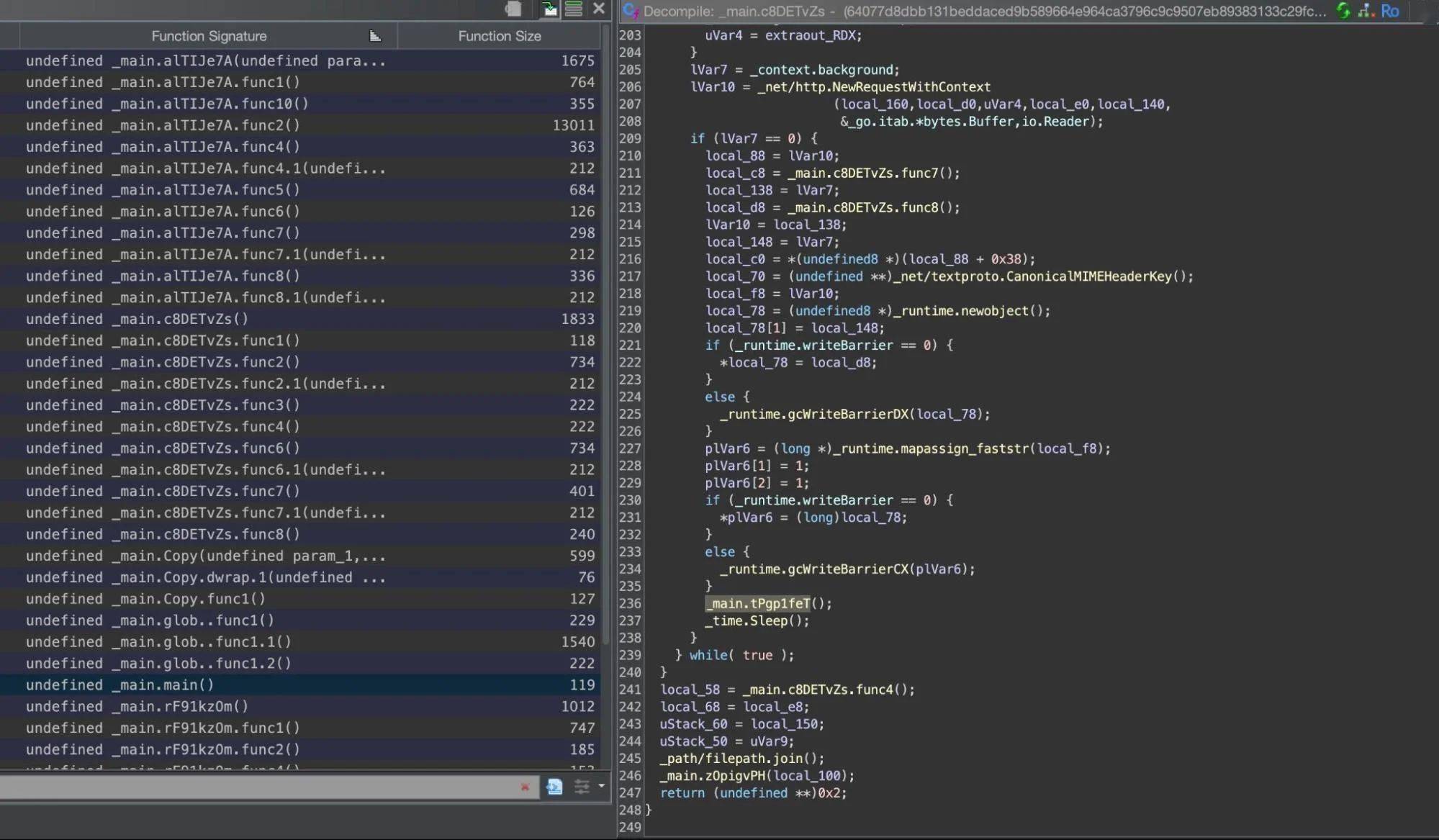

不同语言编译的ReaderUpdate恶意软件在体积上也有所差异,例如Python版本达到了5.6Mb,而Nim版本则仅为166Kb。以下是各语言版本的简要信息:Python版本(SHA-1:fe9ca39a8c3261a4a81d3da55c02ef3ee2b8863f,大小5.6Mb)、Go版本(SHA-1:36ecc371e0ef7ae46f25c137aa0498dfd4ff70b3,大小4.5Mb)、Crystal版本(SHA-1:86431ce246b54ec3372f08c7739cd1719715b824,大小1.2Mb)、Rust版本(SHA-1:01e762ef8a10bbcda639ed62ef93b784268d925a,大小400Kb)以及Nim版本(SHA-1:21a2ec703a68382b23ce9ff03ff62dae07374222,大小166Kb)。

网络安全专家SentinelOne指出,ReaderUpdate恶意软件长期利用旧有的感染链潜伏在系统中,由于其初期仅分发广告软件,这使得它很难被用户察觉。然而,一旦系统被感染,攻击者便可以随意投放各种恶意负载,甚至通过地下市场出售攻击服务,对用户的网络安全构成严重威胁。

鉴于ReaderUpdate恶意软件的新变种及其潜在危害,安全专家强烈建议用户保持警惕,避免从非官方渠道下载和安装应用程序。同时,定期更新系统安全补丁和防病毒软件也是防范此类恶意软件的有效措施。网络安全意识的提升和防护措施的加强,对于保护个人数据和系统安全至关重要。