近期,AMD公司确认了一个重大安全漏洞EntrySign对其处理器的广泛影响,包括最新的Zen 5架构处理器。这一消息源于今年3月由谷歌安全研究团队揭露的高风险漏洞,涉及AMD微码签名验证系统,具体漏洞编号为CVE-2024-56161和CVE-2024-36347。从Zen 1到Zen 5,所有AMD处理器架构均被波及。

EntrySign漏洞的核心问题在于AMD在微码签名验证流程中,错误地采用了AES-CMAC作为哈希函数,并且不慎重复使用了NIST文档中的示例密钥。这一疏忽为攻击者提供了伪造签名、创建未授权微码补丁的可能。为了直观展示漏洞的利用方式,谷歌研究团队开发了一款名为“zentool”的工具套件,通过修改RDRAND指令,使其返回固定值而非随机数,作为概念验证。

值得注意的是,尽管EntrySign漏洞的利用需要攻击者具备内核级访问权限,且漏洞影响在电源重启后会消失,但它对AMD的机密计算技术,如SEV-SNP,以及潜在的供应链安全构成了严峻挑战。这意味着,一旦攻击者成功利用该漏洞,他们可能会在短期内对系统造成重大破坏。

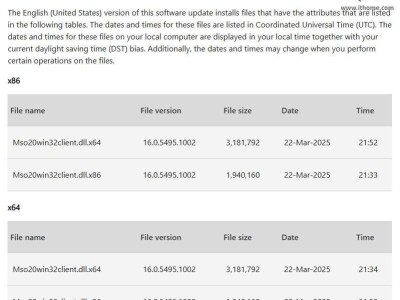

面对这一严峻形势,AMD迅速采取了行动。公司通过发布微码更新(AMD-SB-3019和AMD-SB-7033),修复了漏洞,并更新了AMD安全处理器,以防止验证例程被绕过。这一系列措施旨在加固处理器的安全防线,防止未来类似攻击的发生。

AMD强烈建议所有用户尽快安装最新的安全补丁,以降低因EntrySign漏洞而面临的风险。公司强调,及时更新是保护系统安全的关键步骤,用户应密切关注官方发布的更新信息,并尽快应用。

AMD还提醒用户,除了依赖厂商的安全更新外,还应加强自身的安全防护措施,如定期备份数据、使用强密码、限制系统访问权限等,以构建多层次的安全防御体系。

随着数字时代的到来,网络安全问题日益凸显。AMD此次的漏洞事件再次提醒我们,网络安全无小事,每个细节都可能成为攻击者的突破口。因此,无论是厂商还是用户,都应时刻保持警惕,加强安全防护,共同维护网络安全环境。